ロリポップでホストしている WordPress ブログが Krad Xin に乗っ取られた場合のサイト復旧方法

2013年8月29日 現在、レンタルサーバのロリポップでホストしている WordPress のブログが乗っ取られ、サイトが改ざんされる、という問題が複数(数千)のサイトで発生している。全くお恥ずかしい限りだが、私の管理しているブログの一つも対策が甘く、被害にあってしまった。そこで反省もかねて、対応(サイト復旧)手順をここにまとめておく。

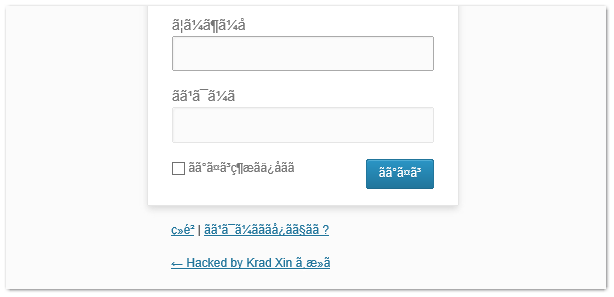

まず、改ざんされたサイトは一目瞭然だ。言語コードが UTF-7 に変更されるため、盛大に文字化けする。また、ウィジェットはすべて削除され、タイトルはハッカーの名前に、サブタイトルは「Hacked by Krad…」変更される。実に屈辱的だ。加えてパスワードも変更されてしまい、ログインできない。

このままではどうしようもないため、まずパスワードの再発行が必要だ。

しかし、文字化けしているため、何処から変更していいものか、見当がつかない。

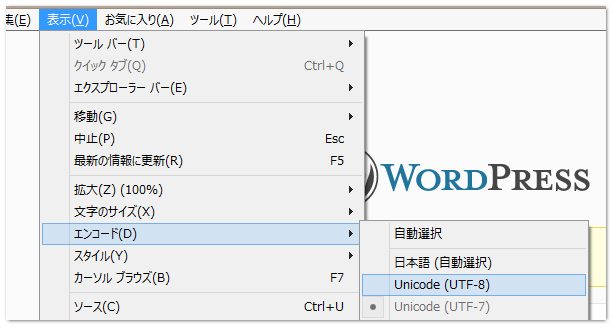

そこで Internet Exploler の機能で強制的に表示文字コードを変更する。キーボドの[ALT]を押下してメニューを表示し、そこから[表示][エンコード][Unicode(UTF-8)]を指定する。ただし、これはあくまで表示側で一時的に変更しているだけなので、画面が切替わる都度、変更を行う必要がある。

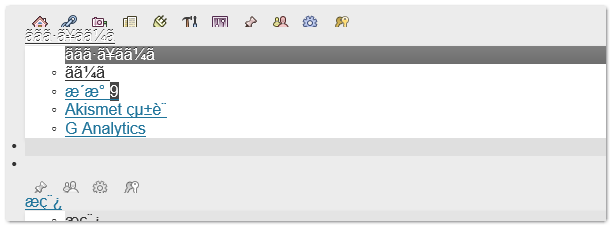

パスワードが無事再発行できたら、管理画面にログオンする。が、IE10 ではこんな画面になってしまった。これは IE の問題だ。Chrome など他のブラウザを利用すれば普通に表示される。

まず最初に対応すべきは、文字コードの指定になる。[設定]→[表示設定]→[ページとフィードの文字コード]で「UTF-8」を指定して保存 ─の筈だ。

というのも、自身の管理画面では既にこの変更ができなくなっており、確認が出来ないためだ。どうやら 最新バージョンの WordPress では、このエンコードは GUI から変更できなくなった らしい(今回の問題解決直後にアップデートした)。つまり、最新の 3.5.1 を適用していたユーザーは今回のハック被害にあっていない可能性がある。

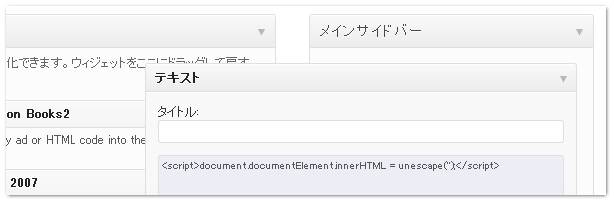

また、サイドバーに覚えのないテキストウィジェットが配置され、スクリプトが記述されていた。どうやらスクリプトでサイトが表示できないようにするもののようだ(私の環境では動作していなかったが)。効果としては単なる嫌がらせでしかないが、削除する。

文字コードさえ元に戻れば、あとはタイトルとサブタイトルを変更して、削除されたウィジェットを含めサイトを再構築するだけだ。面倒だが。

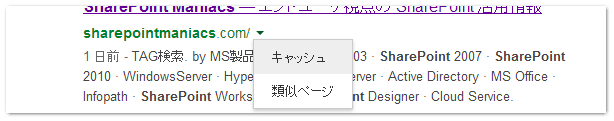

なお、今ならまだ以前の(ハック前の)サイトは Google キャッシュで確認できるかもしれない。Google で自サイトを検索し、URL 部分のドロップダウンから[キャッシュ]を選択する。なお、私のブログのキャッシュを見る限り「2013年8月28日 13:19:28 GMT」までは正常なサイトであったようだ。

さて。ここから本格的な復旧作業に入る前に、パスワード変更だけでなくユーザーアカウントの変更も強くお勧めしたい。ざっと見て回った範囲では、どうも今回の乗っ取りでは、アカウントを初期状態の「admin」のまま利用しているユーザーが狙い打たれたようだ。私自身も古いブログをひとつだけこのアカウントで放置しており、そこが被害にあったしまった。

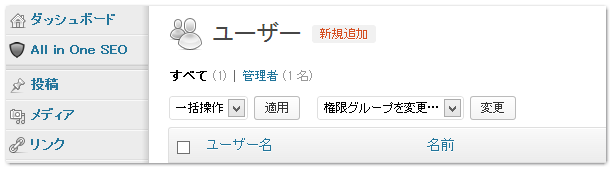

ユーザーの追加は[ユーザー]画面で[新規追加]をクリックする。新しいユーザーには「権限グループ:管理者」を指定する。新規ユーザーが作成出来たら一旦ログアウトして、このアカウントで再ログイン。そして admin を削除する。この際、これまで admin で作成した投稿をどのユーザーに紐づけ直すかを確認されるので、新規作成したユーザーを指定する。

今回の騒動はまだ落ち着いていないため、まだ本当の「原因」や「被害」は確認されていない。拙速な判断は禁物なのだが、ロリポップからは(当初疑われたような)サーバー侵入はない、と発表があった。単に「セキュリティ意識の甘い初心者が多いメジャーなホスティングサービス」であることから、そのユーザーが標的にされたのかもしれない。もっとも、どのように「ロリポップでホストしているユーザーの一覧」を取得したのかは謎なのだが…。

一応、私自身のブログについては、サーバー側の .hataccess や conf.php、wp-config.php、admin.php などもざっと確認してみたが、怪ししい改竄は発見できなかった。他ファイルのタイムスタンプも古いままだ。

まあ、個人レベルにおいては(企業としてはまた別だ)それほど大騒ぎする問題ではないのだろう、と考えている。きちんと最低限ののセキュリティ対策、例えば「admin を利用しない」「ログインURLをアドオンなどで変更する」「パーミッションを正しく設定する」を施していれば、防ぐことができた被害である可能性が高いからだ。

しかし、Mac でなく Windows がより集中的なウィルス攻撃に晒されるように、メジャーでパブリックなサービスは宿命的に標的になる。そのため「メジャーサービスであること」も考えようによってはひとつのリスクと言えなくなない。これも良い機会(?)と考え、ブログをクラウドホスティングすることを検討してみても良いかもしれない。Amazon Web Service でも良いのだが、例えば Microsoft の Azure などどうだろうか?おあつらえ向きに先日こんな書籍が出たばかりだ。

参考:

2013/08/29 当社サービス「ロリポップ!レンタルサーバー」ユーザーサイトへの第三者による大規模攻撃について

[Я]ハッキング被害に遭いました。ヘコみまくりつつやった調査&作業まとめ [Я]ハッキング被害に遭いました。ヘコみまくりつつやった調査&作業まとめ

Hacked by Krad Xin によりハッキングされ、改ざんされた – ロリポップサーバ WordPress

【緊急警報!!】ロリポップとGMOのinterQのWordPressが軒並み乗っ取られてます

続) ロリポップのWordPress大量乗っ取りについての推測と対応

WordPress の wp-login.php をブルートフォースアタックから守る

WordPressのログインURL(wp-login.php)をサクッと変更できるプラグイン・Stealth Loginでプチセキュリティ強化

ロリポップ上のWordPressをWAFで防御する方法

Hacked by Krad Xin -japan-Pastebin.com http://pastebin.com/tvKHHJTk

![[数字] 企業ソーシャル導入の成功率は「7%」でアクティブな発言者は「5%」 [数字] 企業ソーシャル導入の成功率は「7%」でアクティブな発言者は「5%」](http://journal.simplesso.jp/wp-content/uploads/socialnumbers-150x150.png)

![[Office 365]ネットワークドライブの割当てが一定時間で切れてしまう問題関連(メモ) [Office 365]ネットワークドライブの割当てが一定時間で切れてしまう問題関連(メモ)](http://journal.simplesso.jp/wp-content/uploads/wordpress-popular-posts/964-52x52.png)

![[Office365] RSS ビューアー Web パーツが使用可能に。ただしEプランのみ。自サイト内コンテンツは取得できない。 [Office365] RSS ビューアー Web パーツが使用可能に。ただしEプランのみ。自サイト内コンテンツは取得できない。](http://journal.simplesso.jp/wp-content/uploads/wordpress-popular-posts/1455-52x52.png)